是個disassembler

他在linux window IOS都可以使用~

我個人對reverse不熟

沒辦法立刻學會進行深入的練習QAQ

首先先去下載個範例用的

這是個猜字遊戲

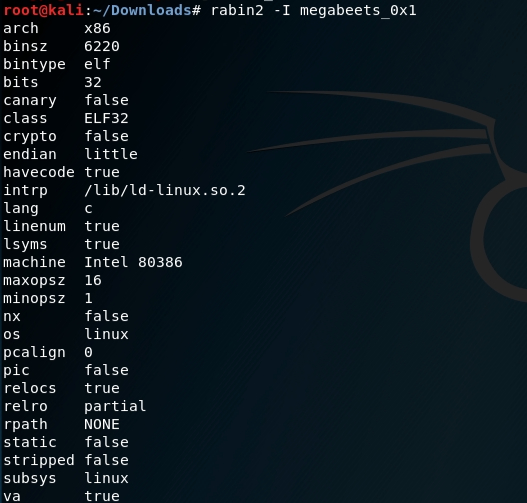

接著輸入rabin2 -I megabeets_0x1

把binery的資訊印出來

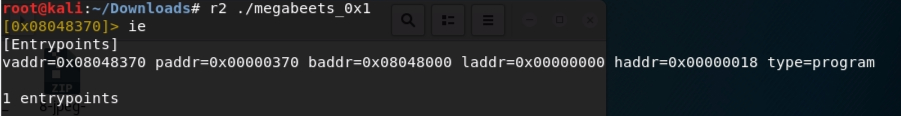

r2 ./megabeets_0x1叫出prompt

輸入ie 來看起始的位置

開始分析aaa

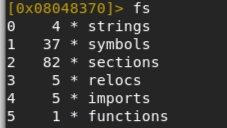

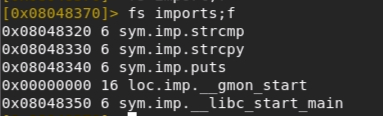

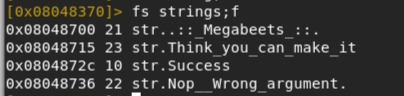

用fs可以查找flags

fs 項目;f 可以看flags的內容及位置(先看看輸出和字串)

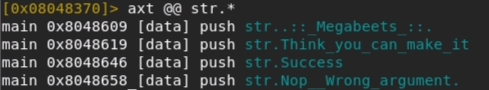

axt @@ str.*尋找str.開頭的字串

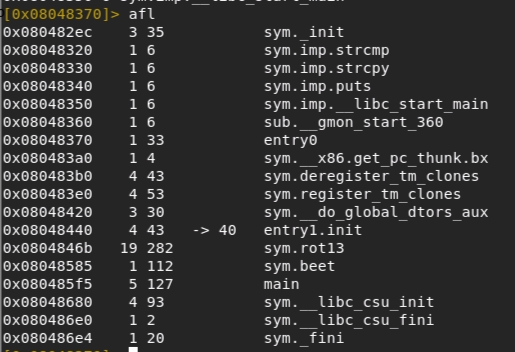

用afl分析函式列表

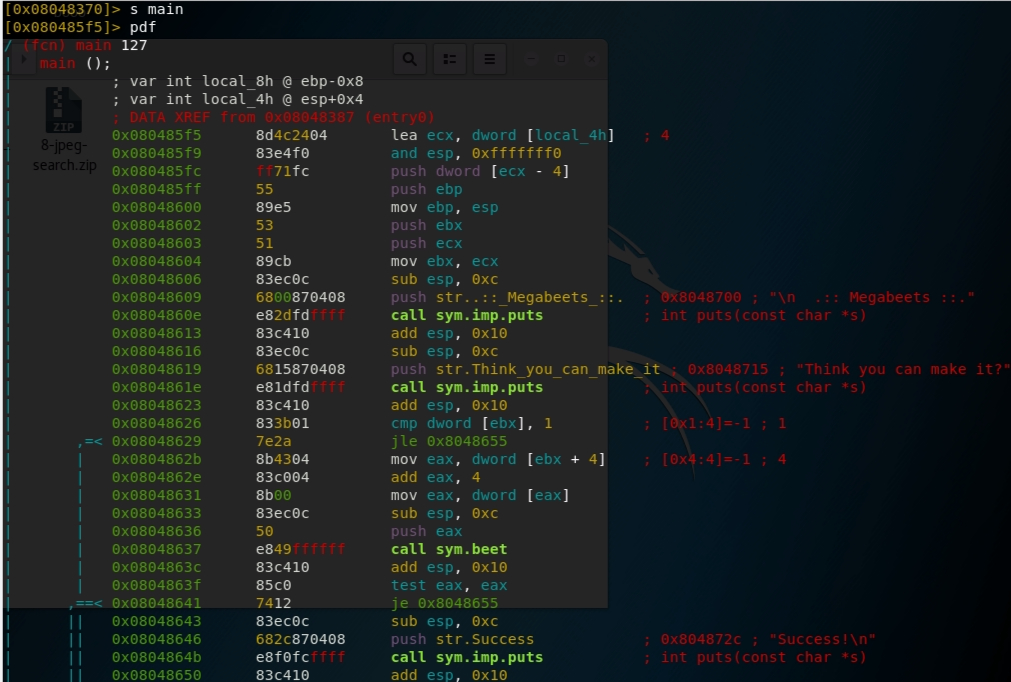

s main 指定mainpdf disassemble

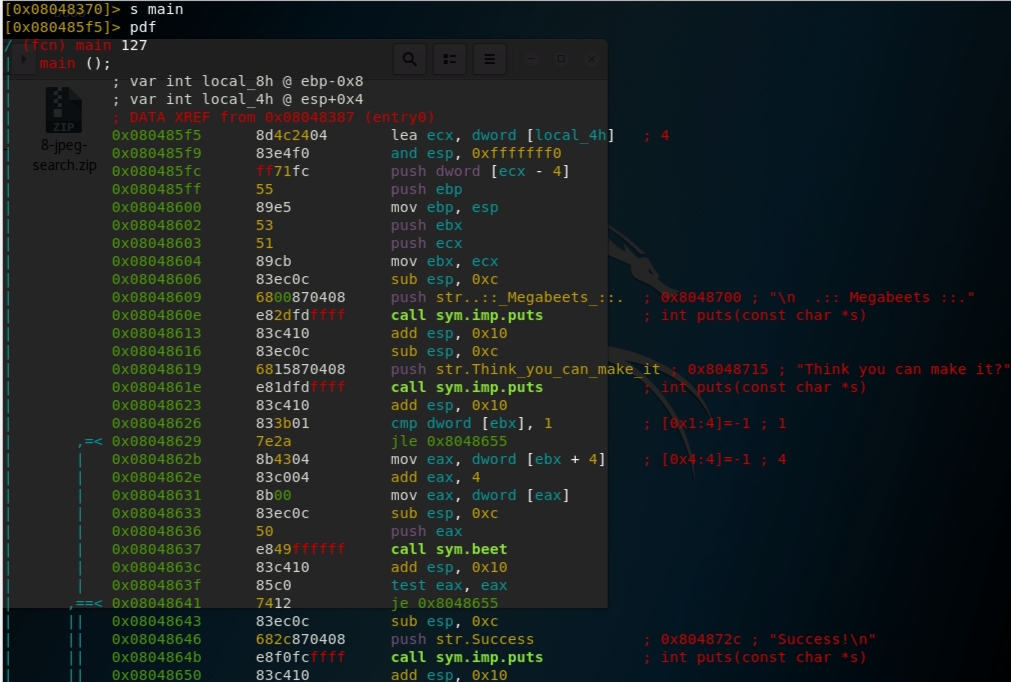

打 VV @ main 可以看到圖形化的樣子

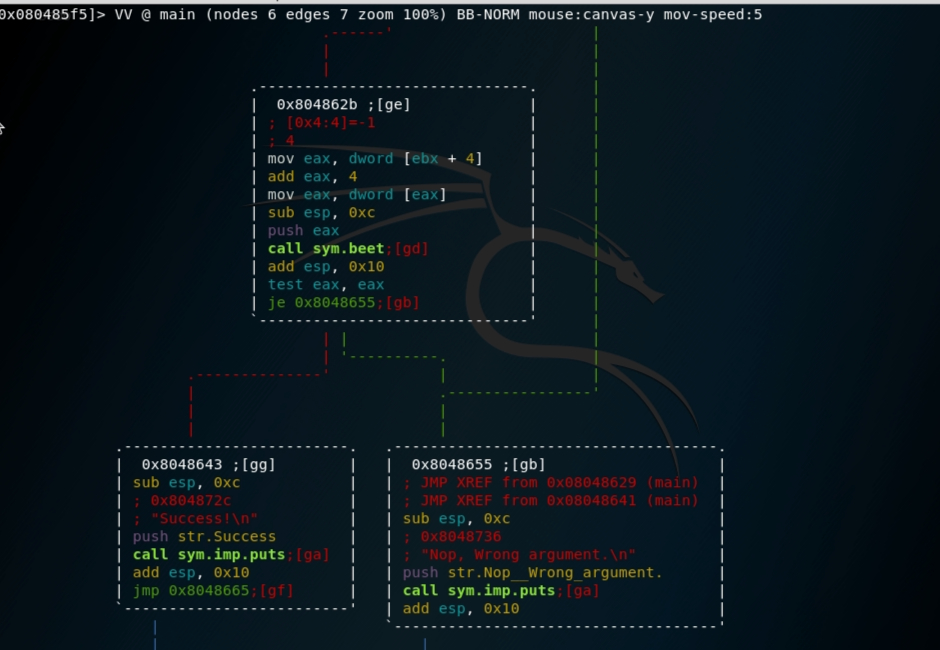

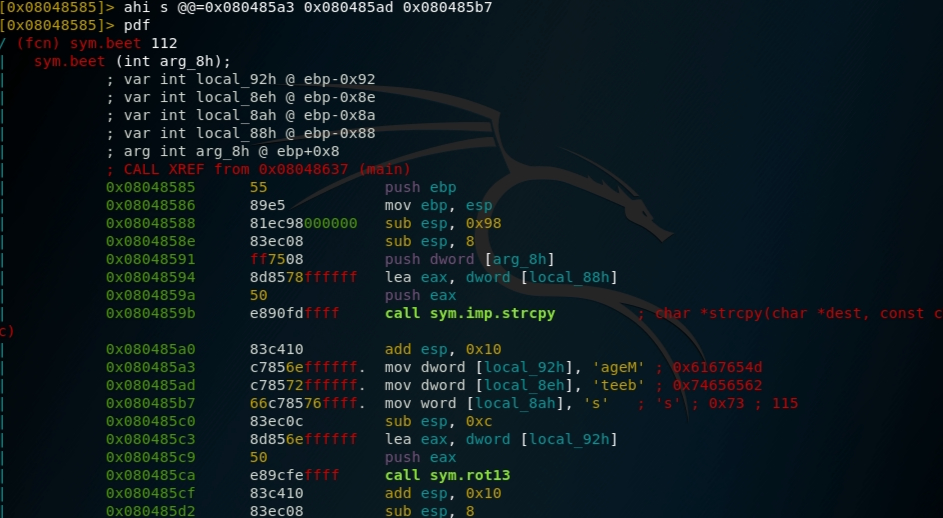

覺得beet很可疑s sym.beetpdf

把16進位轉成字串ahi s @@=0x080485a3 0x080485ad 0x080485b7

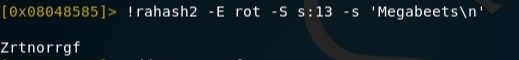

後面有一個 rot13的呼叫 要把它解碼!rahash2 -E rot -S s:13 -s ‘Megabeets\n’

得到Zrtnorrgf就是答案了!

感覺有些越級打怪,應該回去把computer system課本搭配assembly啃完再來挑戰一次

如果有不懂的地方去看原版大大寫的教學(參考資料第二個)

參考資料:https://github.com/monosource/radare2-explorations-binaries

https://www.megabeets.net/a-journey-into-radare-2-part-1/ (感謝大大講的清楚讓我有reverse學 (跪著看))